## Privilege Level ##

- Cisco Device의 경우 Privilege Level의 범위가 0 ~ 15

까지이다.

(Privilege Level이 높을 수록 더 많은 권한을 갖는다.)

- ‘User Mode(>)’ 의 경우 Privilege Level이 1이기

때문에 기본적인 확인 명령어만 사용 가능하다.

‘Privilege Mode(#)’의 경우 기본적인 Privilege

Level이 15이기 때문에 모든 명령이 사용이 가능

하다.

- 관리자의 역할에 따라 Privilege Level을 다르게 구성

하여 명령어 사용을 Level 별로 제한하는 것이 가능하다.

- Privilege level 2부터 14까지는 관리자가 명령어

권한을 설정할 수 있다. 따로 권한을 설정하지

않는 경우 Level 1의 권한만 갖게 된다.

- 상위 Level은 하위 Level1의 명령어 권한을 갖게

된다.

<ASW1/ASW2/DSW1/DSW2/S_SW/CE>

conf t

line con 0

no privilege level 15

!

enable secret cisco123

enable secret level 2 ccie2

enable secret level 3 ccie3

=> 각 Level의 Password는 서로 호환되지 않는다.

[sh privilege] 명령어로 자신의 Level 확인.

- Verify -

sh privilege

sh run | section line con -> Privilege 레벨을 볼수 있다.

sh run | section line vty -> 원격 관련 설정확인

privilege exec level 2 show running-config

privilege exec level 3 show configure terminal

privilege configure level 3 interface

privilege interface level 3 ip address

username admin password cisco123

username admin2 privilege 2 password cisco123

username admin3 privilege 3 password cisco123

username admin15 privilege 15 password cisco123

=> privilege level이 설정된 계정의 경우 User

모드(>)를 거치지 않고 바로 해당 Level을

부여받아 Privilege 모드(#)로 진입한다.

=> 따로 Privilege level이 설정되어 있지 않은

계정의 경우 user모드에서 enable 패스워드에

따라서 level이 부여된다.

<ASW1/ASW2/S_SW/DSW1/DSW2/CE>

ip domain-name ictsec.com

crypto key generate rsa

768

ip ssh version 2

line vty 0 4

transport input ssh

login local

!

line con 0

login local

!

------------------------------------------------------------------------------------------------------------------------

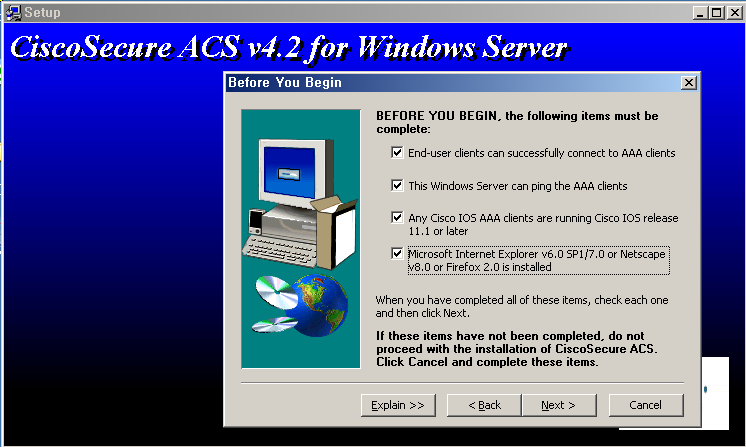

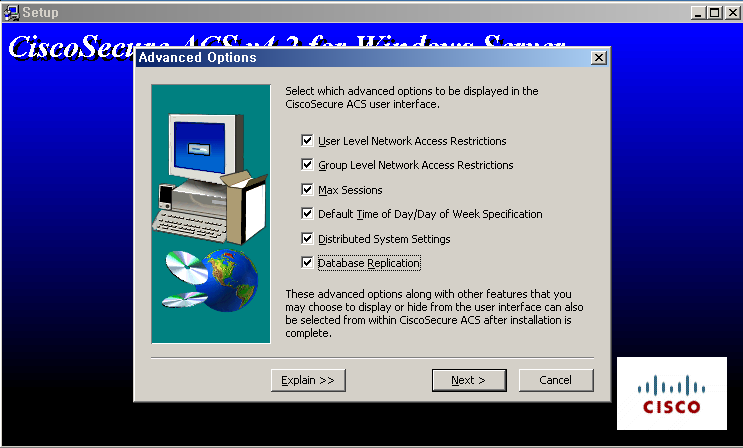

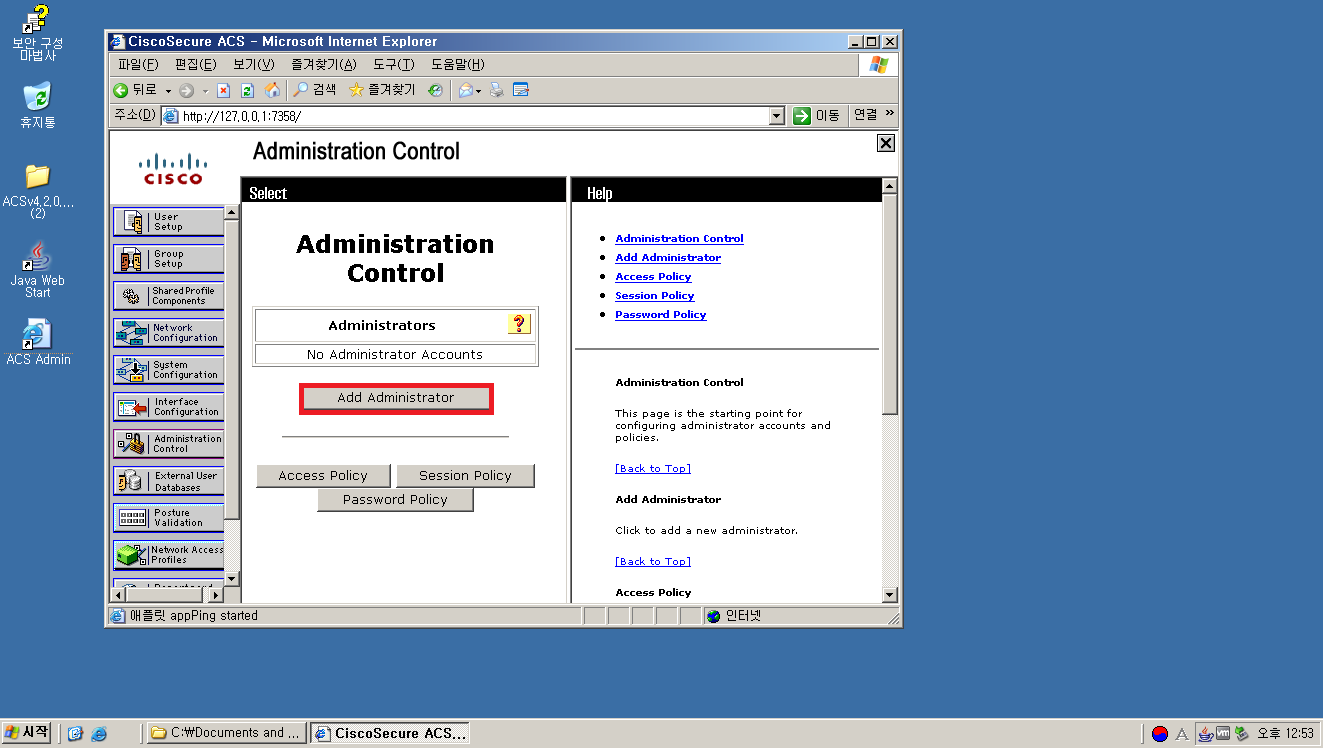

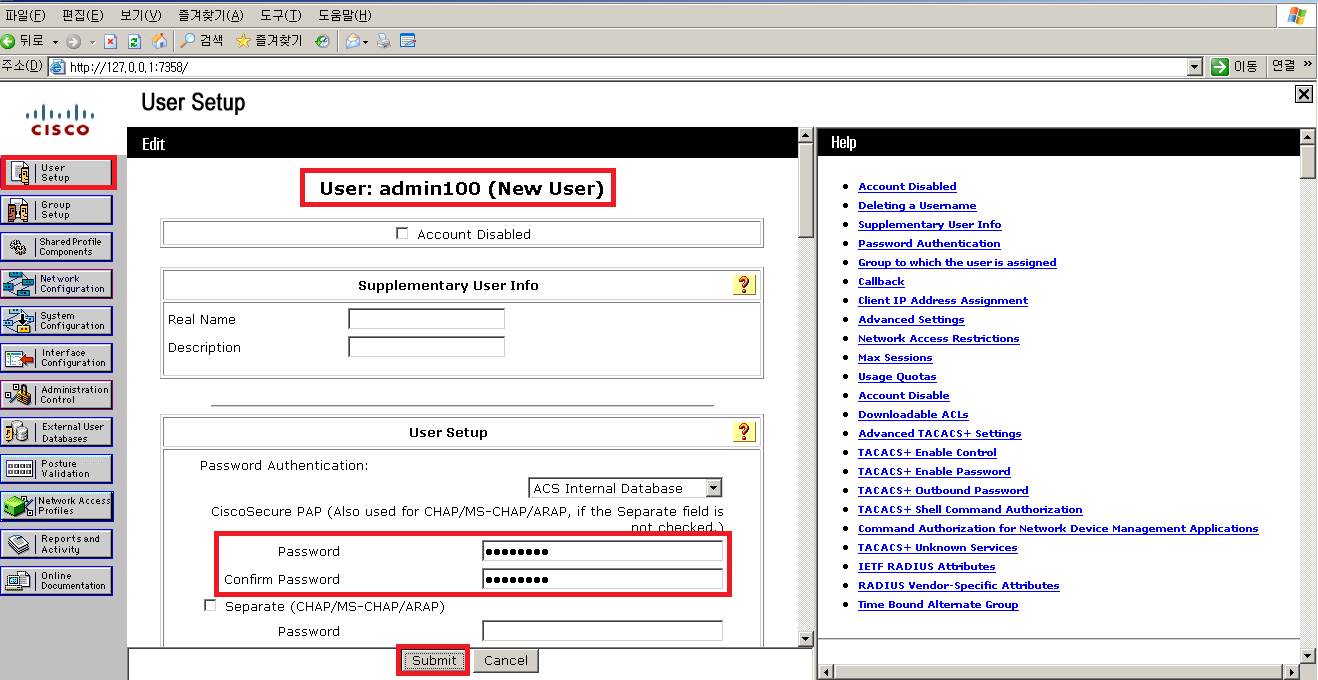

## tacacs 설정 스샷 ##

-> 각 사항이 되어있는지 읽어보고나서 체크해라.

-> 이건그냥 다체크

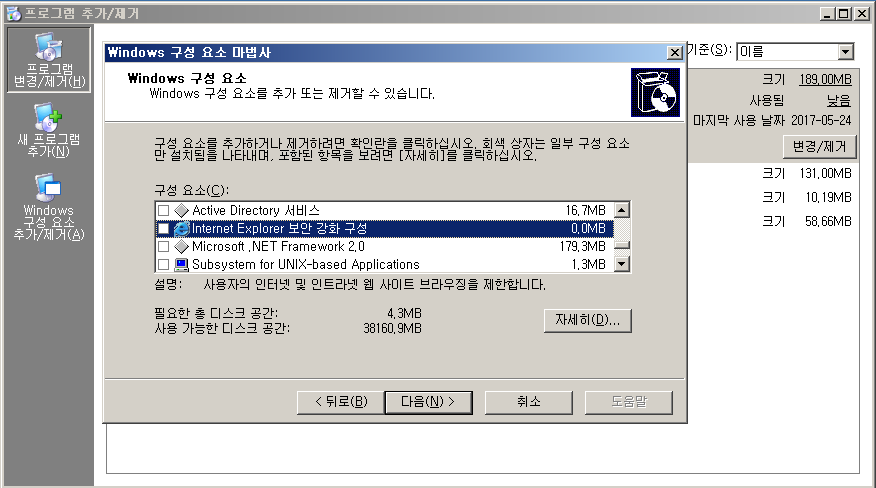

-> 프로그램/추가 제거에 들어가서 보안강화 구성을 해제 해준다.

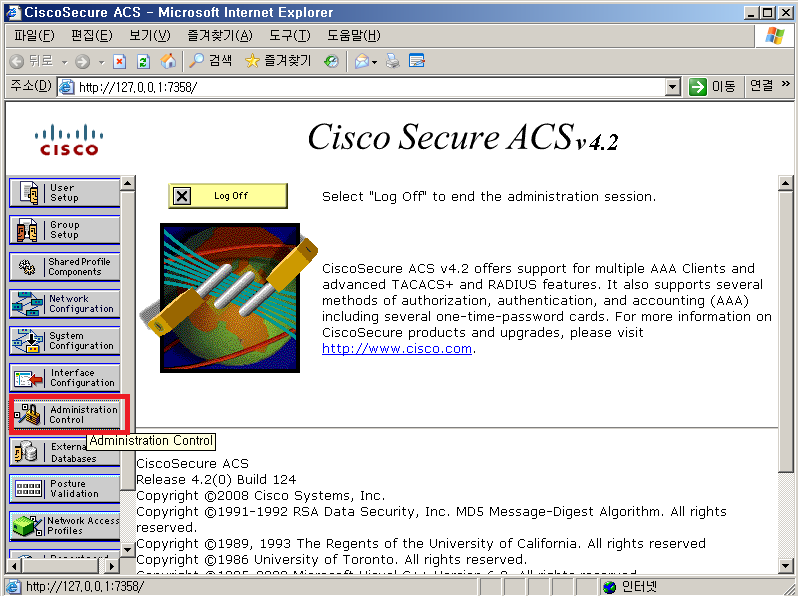

-> Administration control 클릭

-> add administrator 추가해준다.

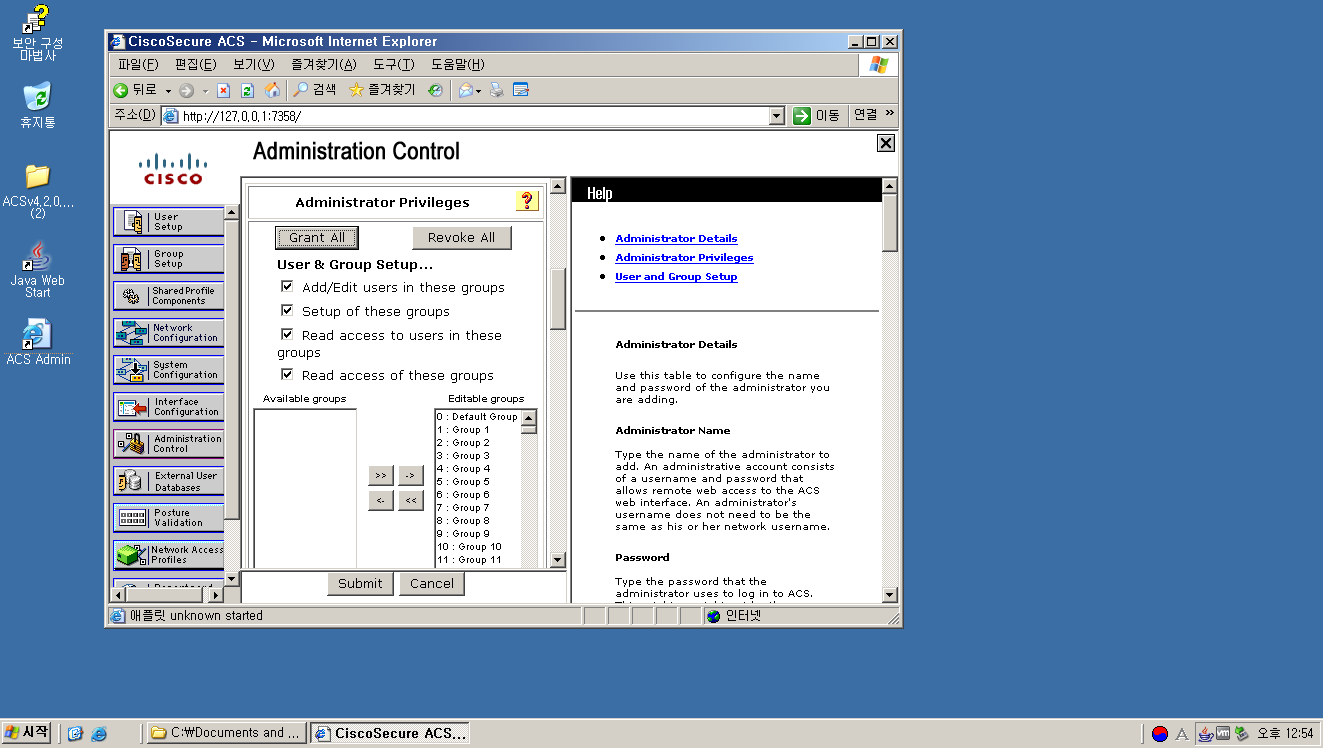

-> 관리권한을 grant all로 모든 권한을 준다.

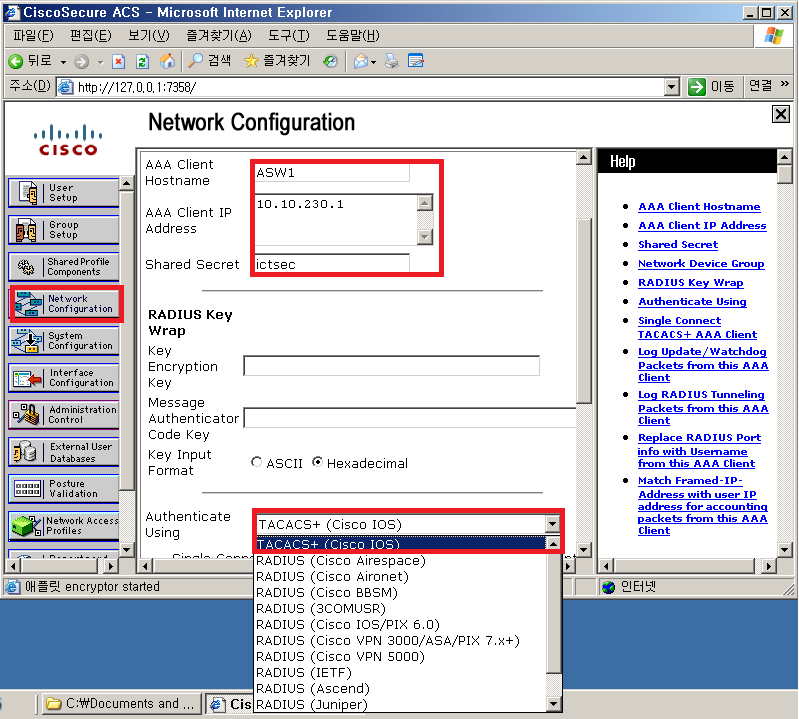

-> network configuration로 들어가 AAA클라이언트를 누구로 설정할건지 추가해준다.

-> GNS3에 ASW1을 AAA인증 TACACS+클라이언트로 사용하겠다.

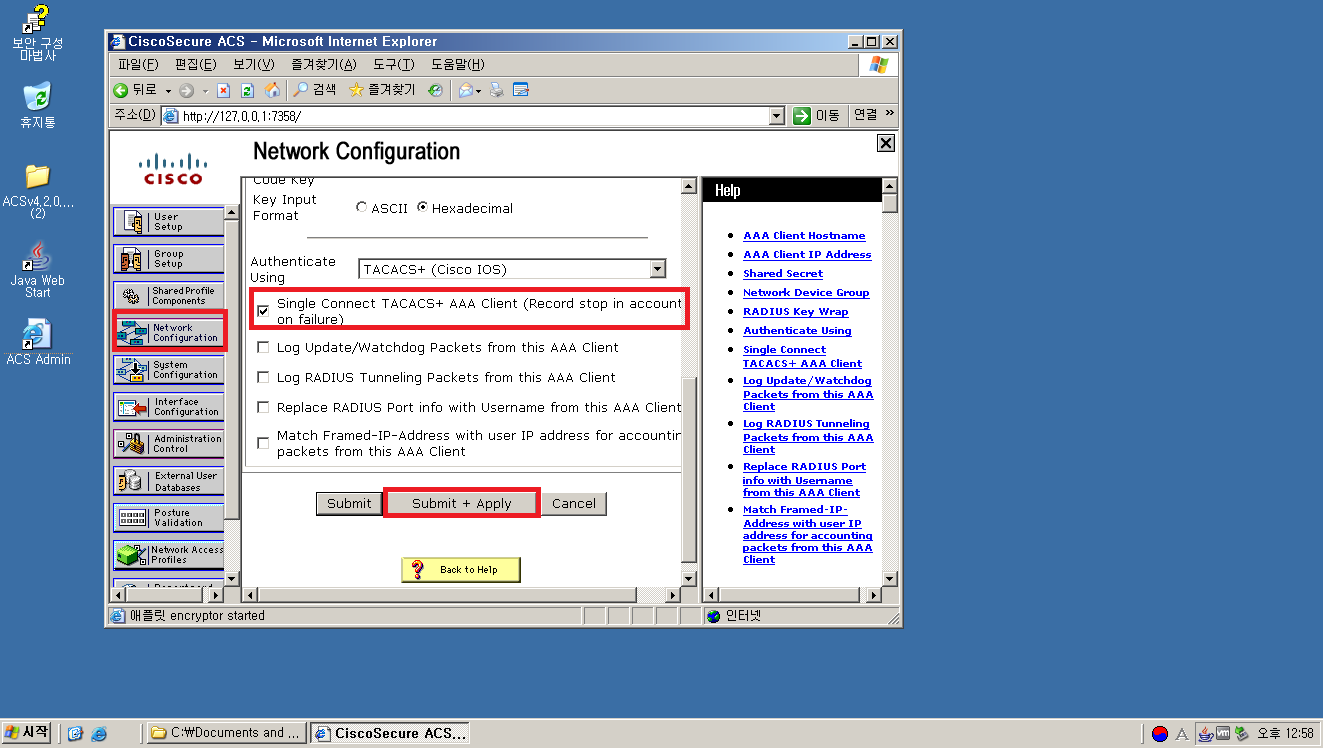

-> 단일 연결 클라이언트로설정.

-> ASW1에서 tacacs설정한 권한들을 사용할 User 생성!

------------------------------------------------------------------------------------------------------------------------

## AAA(Authentication, Autheriration, Accounting) ##

[1. Authentication(인증)]

<ASW1>

conf t

aaa new-model

=> 명령어를 입력하는 순간 local장비에 입력된

인증 명령어(login local)가 무시되고, AAA

프레임워크로 동작이 변경된다.

tacacs-server host 10.10.250.4 single-connection key ictsec

aaa authentication login default group tacacs+ local

=> ‘default’ 옵션은 해당 장비의 모든 접근(console/vty/aux)에

대해 위에서 정의한 인증방식을 사용하겠다는 의미이다.

만약 각 접속 방식마다 다른 인증방식을 사용하려는 경우에는

default 대신 ‘이름(Word)’을 사용하고, 각 line 모드에서 해당

‘이름(Word)’을 적용하면 된다.

->[test aaa group tacacs+ admin100 cisco123 legacy]

정상 작동하는지 확인명령이다.

<ASW1>

conf t

username admin15 privilege 15 password cisco123

no aaa authentication login default group tacacs+ local

aaa authentication login VTY_ACC group tacacs+ local

aaa authentication login CON_ACC local

line vty 0 4

login authentication VTY_ACC

!

line con 0

login authentication CON_ACC

!

- verify -

do show run | include aaa

do show run | include tacacs

------------------------------------------------------------------------------------------------------------------------

[2. Autherization(권한)]

-local 장비에 입력했던 권한 설정 및 불필요한 계정 삭제.

<ASW1/ASW2/S_SW/DSW1/DSW2/CE>

conf t

no username admin2 privilege 2 password cisco123

no username admin3 privilege 3 password cisco123

no privilege interface level 3 ip address

no privilege configure level 3 interface

no privilege exec level 3 configure terminal

no privilege exec level 2 show running-config

!

- [aaa new-model] 명령어 입력 후 별도의 ‘Authorization’설정을

입력하기 전까지 사용자마다 설정된 privilege level이 부여되지

않는다.

=> [AAA]에서는 인증과 권한이 각각 분리되어 있기 때문에

권한에 대한 별도의 설정이 필요하다.

- ACS 인증 서버에 다음과 같은 관리자 계정을 생성하자.

-

admin100=> 모든 명령어 사용가능 권한.

-

monitor => 설정(configure)모드 이동이 불가능하지만

모든 정보를 확인할 수 있는 계정

<ASW1>

conf t

aaa authorization exec VTY_PRI group tacacs+ local

aaa authorization commands 15 VTY_PRI group tacacs+ local

line vty 0 4

authorization exec VTY_PRI

authorization commands 15 VTY_PRI

!

=> VTY 접근시 사용자 privilege level과 commands 권한을

tacacs+ 서버에게 받아오고, 만약 서버와 연결이 되지

않는 경우에는 local 계정의 권한을 사용해라.

aaa authorization exec CON_PRI local

aaa authorization console

line con 0

authorization exec CON_PRI

!

=> Console 접근시 사용자의 Privilege level을 local 계정의

권한으로 사용해라.

=> exec는 사용자마다 privilege level을 받아온다는 말이다.

!

-> AAA에서 인증과 권한이 각각분리되어 있기 때문에 별도의 설정을 하기위한 작업.

->각각 사용자가 TACACS+/RADIUS 권한 설정을 한다.

-> 일반사용자도 실행을 할수 있게 권한을 준다.

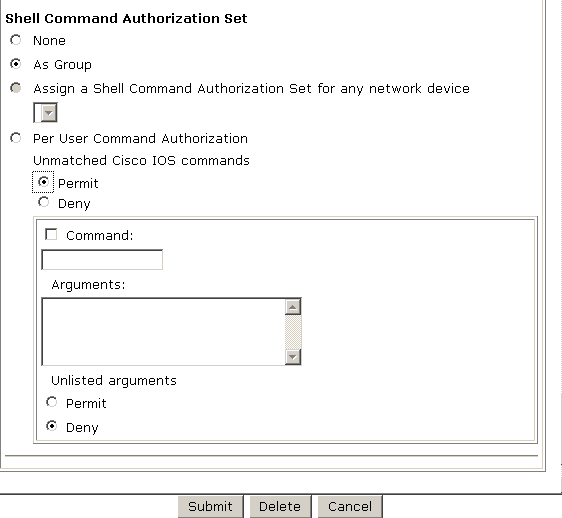

** <admin100계정의 권한 설정>**

-> 실행 권한(Shell(exec))와 privilege level 모든권한 15 부여

-> permit체크하는 이유? 아래 command를 제외하고 모든 command를 실행해라~

즉, admin100은 모든 커맨드를 실행할 수 있다.

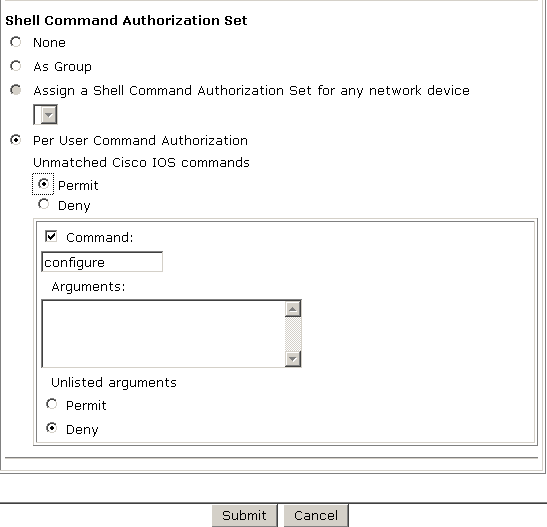

** <monitor계정의 권한 설정>**

-> admin과 마찬가지로 실행권한과 privilege 15 권한을 주며

명령어만 configure를 제외한 모든 명령어를 실행 할 수 있게끔

권한설정한다. 이유는? monitor역할만 수행할수 있도록 하기 위해.

------------------------------------------------------------------------------------------------------------------------

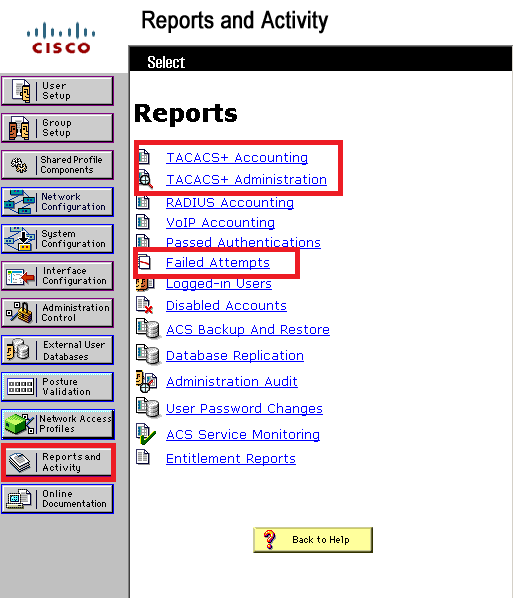

[3.Accounting(감사)]

<ASW1>

conf t

aaa accounting exec ACC start-stop group tacacs+

aaa accounting commands 15 ACC start-stop group tacacs+

line vty 0 4

accounting exec ACC

accounting commands 15 ACC

!

-> 위 명령어를 설정후 원격접속을 시도하면

Accounting에서 접속과 접속 종료한 ip와 시간을 확인할 수 있고

Administration에서는 성공한 명령어를 보여준다.

Failed Attempts는 실패한 명령어를 저장한다.

------------------------------------------------------------------------------------------------------------------------

[★★★위 설정 모음★★★]

<ASW2/S_SW/DSW1/DSW2/CE>

conf t

no username admin2 privilege 2 password cisco123

no username admin3 privilege 3 password cisco123

no privilege interface level 3 ip address

no privilege configure level 3 interface

no privilege exec level 3 configure terminal

no privilege exec level 2 show running-config

username admin15 privilege 15 password cisco123

aaa new-model

tacacs-server host 10.10.250.4 single-connection key ictsec

aaa authentication login VTY_ACC group tacacs+ local

aaa authorization exec VTY_PRI group tacacs+ local

aaa authorization commands 15 VTY_PRI group tacacs+ local

aaa accounting exec ACC start-stop group tacacs+

aaa accounting commands 15 ACC start-stop group tacacs+

aaa authentication login CON_ACC local

aaa authorization exec CON_PRI local

aaa authorization console

lin vty 0 4

login authentication VTY_ACC

authorization exec VTY_PRI

authorization commands 15 VTY_PRI

accounting exec ACC

accounting commands 15 ACC

!

lin con 0

login authentication CON_ACC

authorization exec CON_PRI

!

<DSW1/DSW2>

ip tacacs source-interface vlan 230

-> 출발지 주소를 230으로 하겠다.

<CE>

ip tacacs source-interface loopback 0

-> 출발지 주소를 루프백 0번으로 하겠다.

-verify-

do test aaa group tacacs+ admin100 cisco123 legacy

와이어샤크 = tacplus(인증처리만 보겠다.)

'공부 > 서버운영관리' 카테고리의 다른 글

| ICT보안실무_PPP인증방식 (0) | 2020.11.01 |

|---|---|

| ICT보안실무_RADIUS (0) | 2020.11.01 |

| ICT보안실무_Sys_Log (0) | 2020.11.01 |

| ICT보안실무_Mail Protocol (0) | 2017.06.11 |

| ICT보안실무_Mail서버 (0) | 2017.06.11 |

댓글