-> 라우터랑 PC가 서로 콘솔포트에 물렸을때 바로 들어가서 설정되는 것이

아니라 별도에 Terminal 프로그램을 설치해야지만 설정 할 수 있는 창

모드가 나온다.

SecureCRT 설치법

기본설정으로 설치후-> 라이센스 크랙을 설치된 경로로 옴긴후 크랙을

관리자 권한으로 실행한다.

-> 설치후 콘솔 설정.

-> Baud rate는 기본값 9600을 준다.

==================================================================

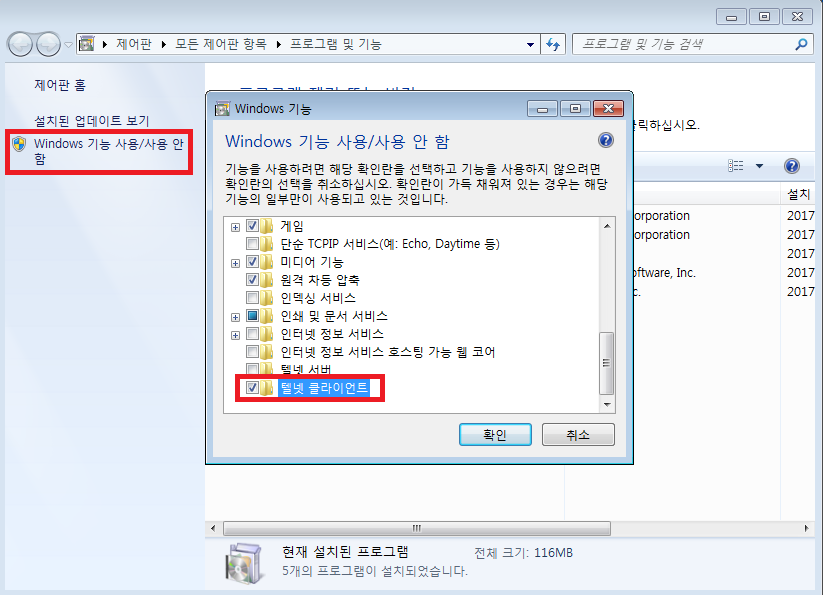

## WINDOWS 7 _ Telnet ##

-> 텔넷 클라이언트 기능을 활성화 해주어야 GNS3에 각 스위치,라우터에 접근 가능.

==================================================================

## Remote Access ##

- Cisco Device의 경우 Remote Access 방식은

다음과 같이 구분할 수 있다.

[1.Telnet]

- TCP 포트 23번 사용.

- 오늘날 Telnet은 사용을 안한다. 이유는?

평문(Plain Text) 사용 -> 보안상 취약.

- Username : admin

- Password : cisco123

<ASW1/ASW2/S_SW/DSW1/DSW2/CE>

username admin password cisco123

line vty 0 4

login local

!

enable secret ccie123

!

wireshark TCP 포트보기

-> tcp.port == 23

------------------------------------------------------------------------------------------------------------------------

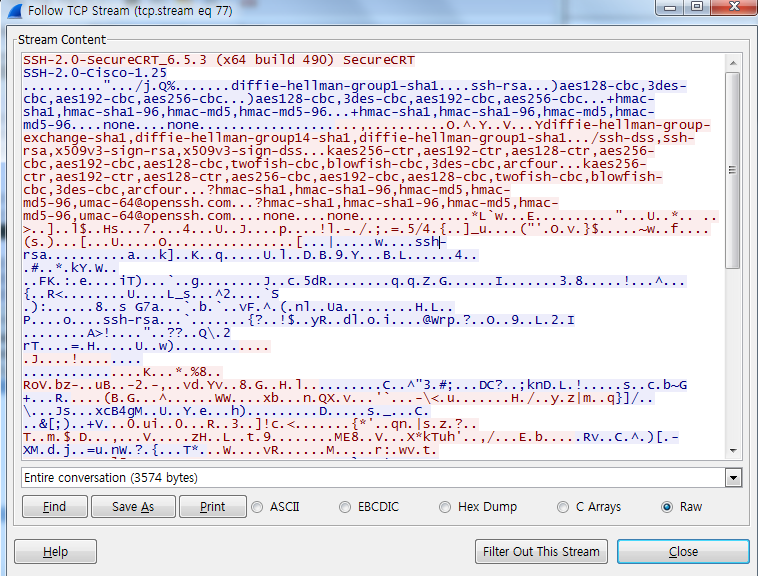

[2. SSH(secure shell)]

- TCP 포트 22번 사용.

- 암호화 된 Data를 사용하여 원격 접근을 수행한다.

** 암호화 알고리즘 **

1. Pre-shared key(공유기, 대칭키, 관용키)

=> DES/3DES/AES

2. Public key(공개키, 비대칭키)

=> RSA

- Device의 ‘hostname’과 ‘domain-name’ 설정이 필수 !!

암호와 키를 만들 때 사용되는 재료이다.

<ASW1/ASW2/S_SW/DSW1/DSW2/CE>

conf t

hostname XXX

ip domain-name ictsec.com

crypto key generate rsa

=> 기본값은 512bit, SSHv2를 사용하기 위해서는

768bit 이상으로 설정해야 한다.(512로 주면 오류남)

How many bits in the modulus [512]: 768

ip ssh version 2

username admin password cisco123

line vty 0 4

transport input ssh

login local

!

enable secret ccie123

- verify -

do sh run | section line vty

do sh run | include vty version

-> Wireshark로 암호화 된 것을 확인할 수 있다.

------------------------------------------------------------------------------------------------------------------------

[3. HTTP/HTTPs]

- Cisco Device의 경우 HTTP, HTTPs를 사용하여 관리

할 수 있다. 주의점은 이 경우 관리자 게정의 Privilege

level이 15로 설정되어야 한다.

<ASW1>

conf t

username admin15 privilege 15 password cisco123

ip http server

ip http authentication local -> 나자신에게 생성되있는 위에 사용자계정을 사용하겠다.

ip http secure-server -> HTTPs 모드이다.

=> HTTP는 평문(Plain Text)를 사용하기 때문에 보안상

HTTPs를 사용해야 한다.

------------------------------------------------------------------------------------------------------------------------

[4. SDM]

- Cisco Device에 SDM 소프트웨어를 Upload 할 경우

Web 접근 시 GUI 환경으로 Device를 관리할 수 있다.

- verify -

원격지에서 현재연결된 아이피 확인

show tcp brief

==================================================================

## Cisco IOS logging 관리 ##

[1. Console logging]

=> 기본적으로 Router와 Switch는 Console 포트로 log

메시지를 전송한다. 해당 log는 console 포트로

접근한 사용자만 확인이 가능하다.

[2. Terminal logging]

=> Console logging과 다르게 기본적으로 비활성화되어

있다. 관리자가 [Terminal monitor]명령어를 Privilege

모드에서 입력해야 VTY로 접근한 Terminal창에

로그 메시지가 발생된다.

=> [terminal monitor] 명령어는 각 Client 마다 독립적

으로 동작한다.

=> 명령어를 입력해야 하는 상황에서 로그가 지속적

으로 뜰경우 입력명령어를 확인할 수 없다 따라서

[no logging console] 입력해 로그기능을 꺼준다.

주의점은 현업에서 함부로 꺼서는 안된다.

[3. Buffered logging]

=> Device의 RAM일부에 log 메시지를 저장하는 방식.

=> buffer 저장 공간이 한정되어 있기 때문에 더 이상 여유 공간이

없을 경우 가장 오래된 log 메시지부터 삭제한다.

<ASW1/ASW2/DSW1/DSW2/S_SW/CE>

conf t

service timestamps debug datetime localtime show-timezone year msec

service timestamps log datetime localtime show-timezone year msec

logging buffered 8192(임의의 값)

logging buffered informational

-verify-

show logging

[4. Syslog logging]

=> 로컬 device의 메모리가 아니라 다른 외부 장비(Syslog 서버)에

log 메시지를 전송하여 중앙에서 log를 수집, 분석, 관리할 수

있는 방법이다.

=> 일반적으로 가장 많이 권장하는 방식이다.

=> UDP 포트 514번 사용.

<ASW1/ASW2/DSW1/DSW2>

conf t

logging host 10.10.250.2

logging trap 6

logging source-interface vlan 230

logging on

!

<S_SW>

conf t

logging host 10.10.250.2

logging trap 6

logging source-interface vlan 30 -> 출발지 ip지정

logging on

!

<CE>

conf t

logging host 10.10.250.2

logging trap 6

logging source-interface loopback 0 -> 출발지 ip지정

logging on

!

------------------------------------------------------------------------------------------------------------------------

<S_SW>

conf t

mac-address-table static <2008_A의 MAC 주소> int fa 1/0 vlan 30

mac-address-table static <2008_B의 MAC 주소> int fa 1/1 vlan 30

mac-address-table static <2000의 MAC 주소> int fa 1/2 vlan 30

ex)mac-address-table static 000c.2977.7201 int fa 1/1 vlan 30

=> MAC 주소는 cisco format으로 변경!

=> GNS3의 Switch와 VMnet가 연결된 포트의 경우 가상 머신의 MAC

주소가 aging-timer가 만료되기 전에 MAC-Address-Table에서

삭제되는 현상이 발생된다.

=> 이 경우 Unknown Unicast 트래픽이 발생되면서 동일 트래픽이

불필요하게 반복적으로 전송된다. 이를 해결하기 위해 가상

머신의 MAC 주소를 MAC-Address-Table에 수동으로 등록하였다.

------------------------------------------------------------------------------------------------------------------------

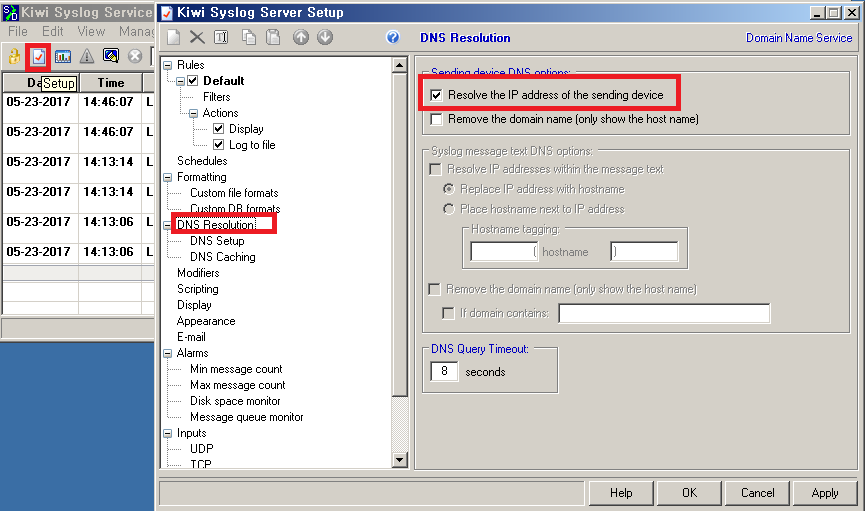

## Sys_Log IP대신 domain name으로 나타내기 ##

위와 같이 나타내기 위해선 아래와 같이 설정한다.

-> Sys_Log 셋업에서 DNS부분에 Resolve the IP address of the sending device 활성화

-> DNS Setup에서 두개의 서버 IP를 ictsec DNS서버 IP 입력.

-> 역방향 조회 10.10.230.X 주영역으로 대역 만들기

-> 정방향 조회에서 새 호스트 ASW1,ASW2,DSW1,DSW2,S_SW추가 하고 PTR도 설정

해줄것.

'공부 > 서버운영관리' 카테고리의 다른 글

| ICT보안실무_RADIUS (0) | 2020.11.01 |

|---|---|

| ICT보안실무_AAA (0) | 2020.11.01 |

| ICT보안실무_Mail Protocol (0) | 2017.06.11 |

| ICT보안실무_Mail서버 (0) | 2017.06.11 |

| ICT보안실무_DNS(zone_transfer) (0) | 2017.06.11 |

댓글