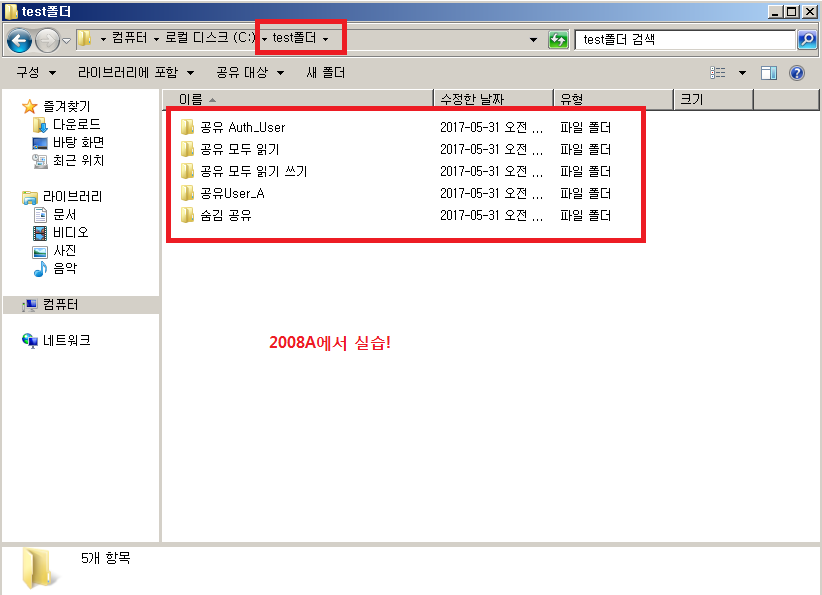

## 공유 폴더 실습 ##

->서버 2008A에서 실습한다.폴더 4가지를 만든다.

-> 모든 사용자에게 읽기 권한만 부여.

->모든 사용자에게 읽기와 쓰기 즉, 모든권한 부여.

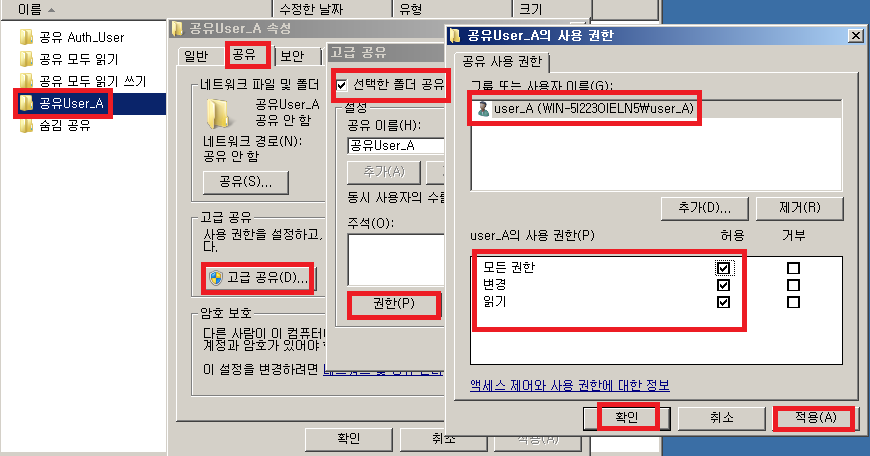

-> 특정 사용자 User_A에게 모든권한 부여. user가 없을경우 생성후 부여한다.

기본 default되어있는 Everyone그룹을 제거 후 특정사용자에게만 권한부여.

->사용자 생성 방법.

lusrmgr.msc -> 로컬 유저 만들기~!

사용자 계정을 만들때 비밀번호 정책을 꼭 지켜야 한다.

이유는? 안그러면 비밀번호 생성이 안되기 때문이다.

secpol.msc -> 로컬 보안 정책 관리창

->숨김 공유는 고급공유에 공유 이름에서 뒤에 ‘$’ 표시만 해주면

숨김 공유가 된다.

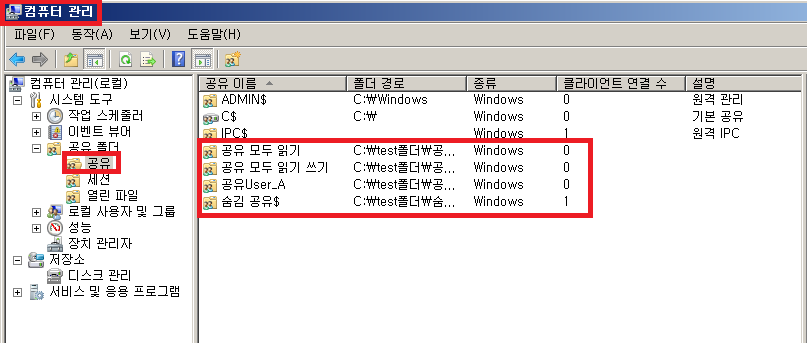

->공유된 폴더 및 현재 접속한 클라이언트 연결 수 확인.

명령어 [compmgmt.msc]를 실행창에 입력해 확인가능.

->이것 역시 공유된 폴더 관리창.

[시작]->[관리도구]->[공유 및 저장소 관리] 확인 가능.

==================================================================

- AD 환경이 아닌 Workgroup 환경에서 Client의 계정 정보

(username/password)가 공유 폴더가 위치한 Server에게

존재하지 않는 경우 인증을 요구하게 된다.

=> Server의 계정 정보를 입력하면 접근이 가능.

- 만약 Client에서 로그온 사용자의 계정 정보가 Server의

로컬 사용자 계정 정보와 일치한다면 해당 계정이 접근

가능한 공유 폴더를 사용할 수 있다.

(주의점!! username 뿐 아니라 password도 일치해야 한다!)

- \\10.10.250.1\숨김 공유$ -> 숨김 공유 폴더 접근방법!

-> 컴퓨터 관리에 공유 폴더 세션을 보면 누가 접속했는지 확인가능하다.

## Active Directory(AD) Service ##

- AD를 사용하지 않는 Workgroup 환경에서는 사용자 인증을

Local 계정 DB은 ‘SAM(Security Account Manager) 파일’ 을

사용 한다.

- 위와 같은 경우 특정 Server에 위치한 공유 폴더에 접근

하려는 경우 해당 Server의 IP 주소와 Local 계정 정보를

알고 있어야 접근이 가능하다.

망의 규모가 증가할 수록 컴퓨터와 사용자 같은 ‘개체

(Object)’정보가 증가하기 때문에 관리에 어려움의 발생

이러한 어려움을 해결하기 위해서는 중앙에서 하나의

공통된 DB를 공유하여 사용자 계정을 관리하고, 각 자원의

위치를 검색할 수 있도록 ‘Directory Service’를 사용할

수 있다.

- Directory : ‘개체(Object)’ 정보를 저장하는 ‘정보 저장소’

- Directory Service : ‘개체(Object)’를 생성/관리/사용할 수

있도록 도와주는 서비스.

** Active Directory(AD) **

-> Windows서버에서 지원되는 ‘Directory Service’를 의미한다.

(AD DS - Active Directory Domain Service)

-> AD의 장점은 다음과 같다.

-

단일 로그온

-

중앙화 된 관리

-

정보 검색 가능

-

네트워크 환경에서 Domain 자원 공유

….

- 각 서버와 PC의 이름과 로컬 계정을 다음과 같이 변경하자.

=> [sysdm.cpl] : 이름 변경

=> [lusrmgr.msc] : 로컬 계정 변경

1) WIN2008_A

=> 이름 : WIN2008-A

=> 로컬 계정 -> administrator / P@ssw0rd1

-> user_a / P@ssw0rd

2) WIN2008_B

=> 이름 : WIN2008-B

=> 로컬 계정 -> administrator / P@ssw0rd2

-> user_b / P@ssw0rd

3) WIN2008_C

=> 이름 : WIN2008-C

=> 로컬 계정 -> administrator / P@ssw0rd3

-> user_c / P@ssw0rd

4) WIN7_1

=> 이름 : WIN7-A

=> 로컬 계정 -> administrator / P@ssw0rd4

-> user1 / P@ssw0rd

5) WIN7_2

=> 이름 : WIN7-B

=> 로컬 계정 -> administrator / P@ssw0rd5

-> user2 / P@ssw0rd

==================================================================

- 사용자 계정은 다음과 같이 구분이 가능하다.

[1. Local 계정(SAM 파일)]

=> Domain작업은 수행할 수 없고, Local 작업만 수행이

가능하다.(즉, 해당 장비에서만 사용)

=> [컴퓨터 이름\계정명]

<Ex> WIN2008-A\Administrator

[2. Domain 계정]

=> Domain 관련된 작업을 수행할 수 있다.

=> [도메인 이름\계정명]

<Ex> ICTSEC\Administrator

=> 위와 같은 형태의 계정 타입을 ‘NetBIOS 이름’ dlfkrh

표현한다. 오늘날에는 ‘NetBIOS 이름’ 보다 ‘UPN’ 방식을

더 권장한다.

==================================================================

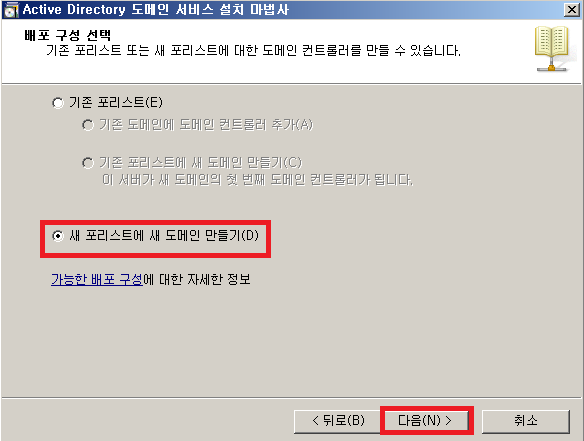

##ADDS설치##

실행창 ->[dcpromo.exe]

-> 기존 포리스트가 없으니까 새포리스트를 생성한다.

-> FQDN NetBios가 될 이름 중복되어선 안되며 유효한 도메인 이름이여야함.

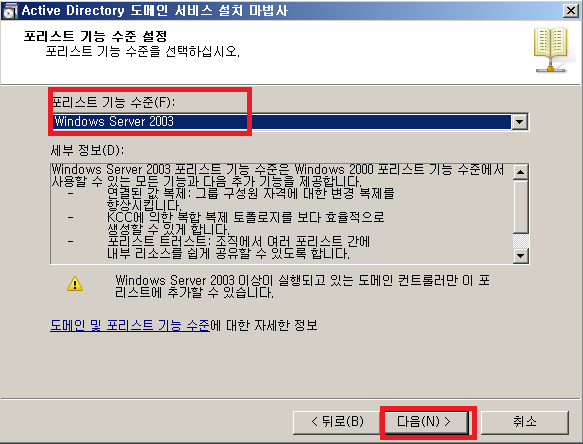

->기능수준은 호환때문에 2003버전을 선택한다 이유는?

2008수준에서 하위 버전 2003버전으로 downgrade 하는 건 불가능하고

2003수준에서 상위 버전 2008버전으로 클릭 몇번으로 upgrade는 가능하다.

-> 첫 ADDS설치시 글로벌 카탈로그를 필수적으로 설치해야한다.

이유는? 나중에 추가할 자식도메인에 DB가 부모DB에서도 관리

할수 있기 때문이다.

-> 기본 설정 NTDS는 루트 도메인에 계정이 포함되어있는 SAM파일과도 같은 것.

-> 이 비번은 나중에 계정 복구시 사용될 비밀번호 로그온 비번이랑 다르다.

-> 설치 완료후 재부팅

==================================================================

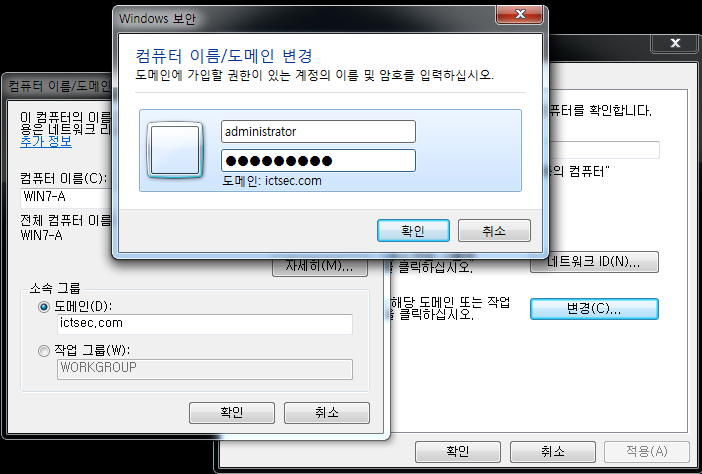

## WIN7_A 도메인 가입 ##

-> WIN7_A에 ADDS의 도메인 아이피 입력

->이 후 실행창에서 [sysdm.cpl] 입력후 시스템 속성창 열기.

-> 소속 그룹에서 도메인 체크후 루트도메인 입력한다.

로그인창이나오는데 이때 administrator는 WIN7_A의

관리자 계정이 아니라 ADDS의 관리자 계정이다.

'공부 > 윈도우 서버2008' 카테고리의 다른 글

| 02.16_Server2008R2 - 그룹관리 (0) | 2017.03.01 |

|---|---|

| 02.15_Server2008R2 - 도메인환경에서 user만들기 (0) | 2017.03.01 |

| 02.11_Server2008R2 - 멤버도메인에 사용자 계정 및 LDAP (0) | 2017.02.14 |

| 02.10_Server2008R2 - 조직구성단위(OU) 및 로그인방법 (0) | 2017.02.14 |

| 02.09_Server2008R2 - 도메인가입 및 자식도메인 생성 (0) | 2017.02.13 |

댓글